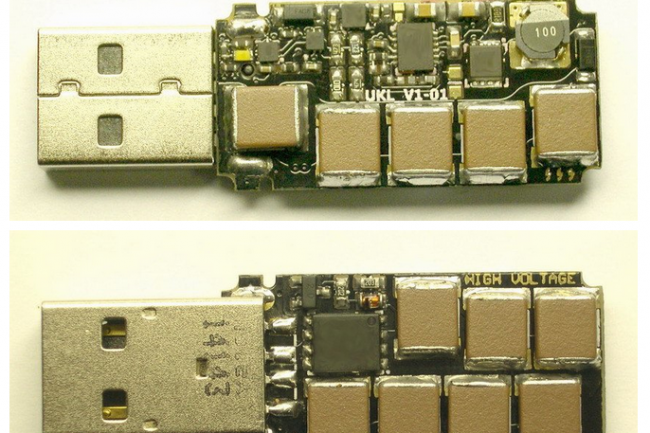

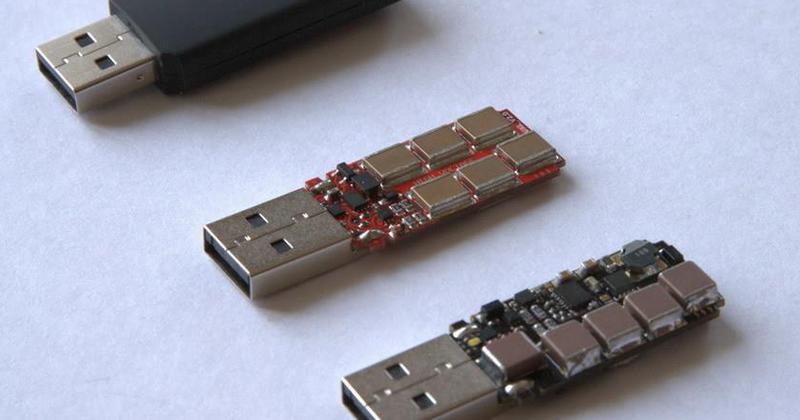

HackinGeeK - C'est quoi le rubber ducky usb ? C'est un flash disk qui peut simuler les fonctions d'un clavier, une fois branché sur un PC il va se comporter comme un

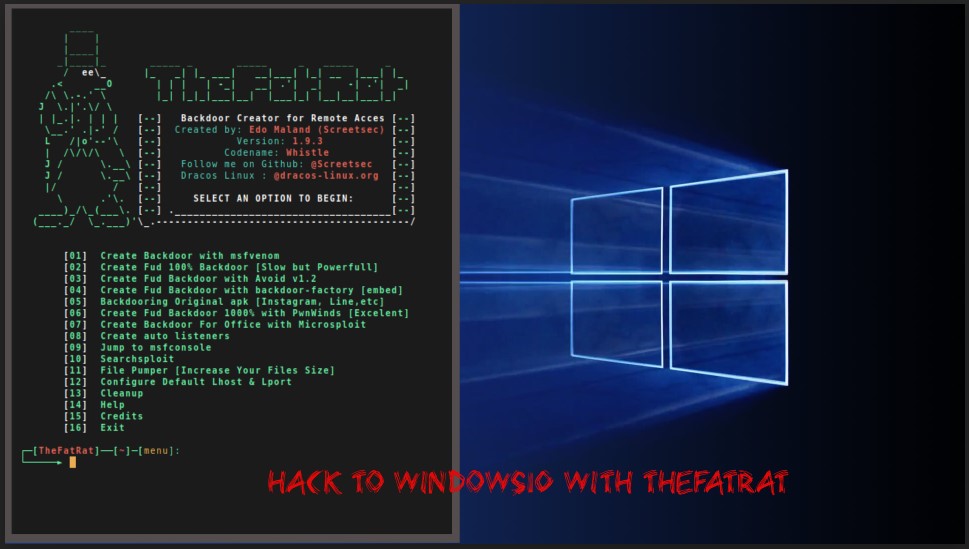

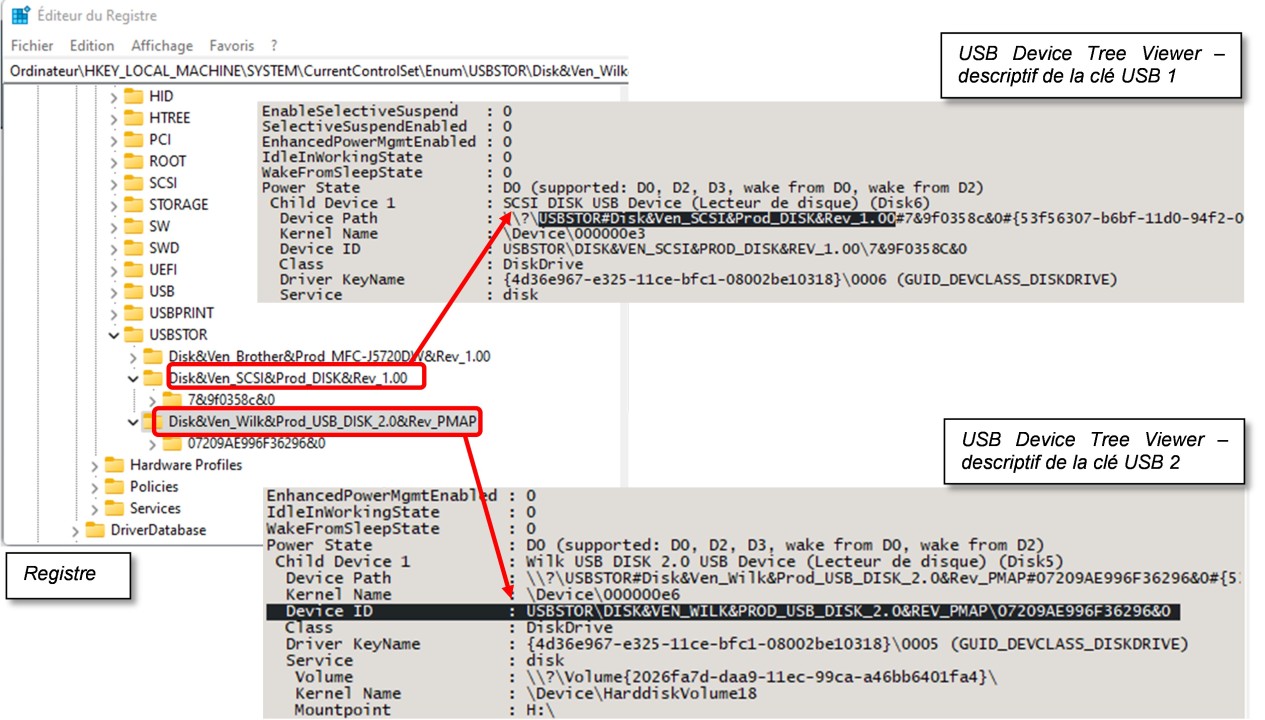

Un nouveau backdoor cible des entités françaises via un installateur de paquets open-source - BlueSecure