Cracker, Sécurité Informatique Espion, Pirate Informatique Brisant Un Ordinateur Portable Et Violant La Sécurité Banque D'Images et Photos Libres De Droits. Image 48441798

Cracker De Mot De Passe Avec Concept D'ordinateur Portable, Conception D'icône Vectorielle D'espionnage Internet, Symbole De Criminalité En Col Blanc | Vecteur Premium

Programme, Programmation, Programmeur, Piratage, Cracker, Ordinateur, Ordinateur Portable, Écran, Moniteur. Banque D'Images et Photos Libres De Droits. Image 81509514

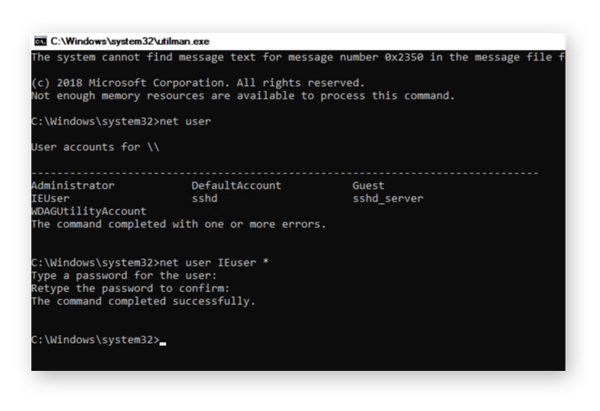

Lycéens, voici la solution officieuse pour débrider les ordinateurs inadaptés de la Région - MonAulnay.com – Le blog d'information sur Aulnay-sous-Bois (93600)

Simple Vector Hacker Ou Cracker Utilisant Un Ordinateur Portable Avec Un Cadenas Verrouillé Et Déverrouillé | Vecteur Premium

![HACK] Un expert en sécurité pirate un appareil Android à distance - YouTube HACK] Un expert en sécurité pirate un appareil Android à distance - YouTube](https://i.ytimg.com/vi/VK1eXh4zsRU/maxresdefault.jpg)

![Vault Cracker [Téléchargement PC] : Amazon.fr: Jeux vidéo Vault Cracker [Téléchargement PC] : Amazon.fr: Jeux vidéo](https://m.media-amazon.com/images/I/51L4TTxKffL._AC_UF894,1000_QL80_.jpg)